Wielkie chińskie włamanie

30 marca 2009, 11:39Kanadyjscy eksperci odkryli chińską grupę cyberszpiegów, którzy zaatakowali komputery rządów i organizacji w 103 krajach. Początkowo Kanadyjczycy badali działalność chińskich szpiegów skierowaną przeciwko dalajlamie i tybetańskim uchodźcom.

Curve - konkurent iPhone'a?

6 maja 2009, 10:46Niewykluczone, że iPhone doczekał się godnego konkurenta. Kwartalna sprzedaż smartphone'a BlackBerry Curve była większa od sprzedaży telefonu Apple'a.

Koreański atak

8 lipca 2009, 12:06W ostatni poniedziałek niedostępne były niektóre amerykańskie witryny rządowe. Okazuje się, że podobnych problemów doświadczyły serwery w Korei Południowej. Wywiad tego kraju twierdzi, że doszło do ataku, za którym stoi Korea Północna lub jej sympatycy mieszkający w Korei Południowej.

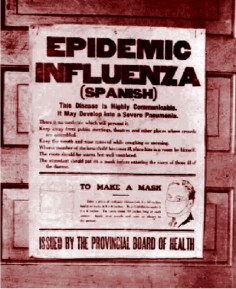

El Niño a hiszpanka

17 września 2009, 11:49Zjawisko El Niño mogło przyczynić się do wielu śmiertelnych ofiar podczas... epidemii hiszpanki w 1918 roku. Tak przynajmniej wynika z badań przeprowadzonych przez oceanografa, profesora Benjamina Giese z Texas A&M University.

Niemożliwe dla nich nie istnieje

27 października 2009, 10:47Kończyny fantomowe można nauczyć wykonywania nieprawdopodobnych fizjologicznie ruchów. Wg doktora Lorimera Moseleya z Instytutu Badawczego Księcia Walii, oznacza to, że obraz ciała da się stworzyć niezależnie do jakichkolwiek zewnętrznych bodźców czuciowych (Proceedings of the National Academy of Science).

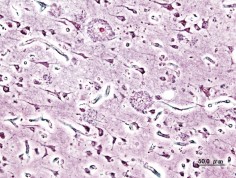

Rewolucja w myśleniu o alzheimeryzmie?

12 grudnia 2009, 09:56Zmiany w mózgu uznawane dotąd za bezpośrednią przyczynę obumierania neuronów związanego z chorobą Alzheimera mogą w rzeczywistości pełnić... funkcję ochronną - twierdzą badacze z instytutu Salk.

Po co paleontologowi nieżywy lancetnik?

2 lutego 2010, 09:21Gnijące szczątki są zazwyczaj przedmiotem zainteresowania kryminologów, ale ostatnio i paleontolodzy odkryli, że na coś mogą im się przydać. Naukowcy z Wydziału Geologii Uniwersytetu w Leicester opracowali nową metodę wydobywania danych ze skamielin sprzed 500 mln lat. Udało im się to dzięki analizie etapów rozkładu ciał współczesnych ryb. W ten sposób można było próbować dokładniej odtworzyć wygląd naszych odległych przodków.

iPhone, Safari, Firefox i IE ofiarami hackerów

25 marca 2010, 09:13W kilka minut po rozpoczęciu hackerskiego konkursu Pwn2Own złamano zabezpieczenia iPhone'a. Włamania dokonało dwóch ekspertów - Vincenzo Iozzo i Ralf Philipp Weinmann - za pośrednictwem przeglądarki Safari, a atakujący dostali się do bazy danych SMS, w tym do wykasowanych wiadomości tekstowych.

Rekord w układaniu puzzli

24 maja 2010, 09:37Dla człowieka układanie puzzli nie stanowi większego problemu, jednak dla komputera jest to prawdziwe wyzwanie. Zespół z Massachusetts Institute of Technology pracujący pod kierunkiem Taeg Sang Cho pobił właśnie rekord świata w układaniu puzzli przez komputer.

Niebezpieczne systemy SCADA

29 lipca 2010, 11:15Odkryta niedawno luka w windowsowych plikach .lnk, która jest wykorzystywana do atakowania przemysłowych systemów SCADA, zwiększyła zainteresowanie bezpieczeństwem samych systemów. Okazało się bowiem, że przeprowadzenie ataku jest możliwe dzięki dziurze w SCADA o której producent systemu, Siemens, wiedział od dwóch lat.